Nikomu nie trzeba tłumaczyć czym jest przedsiębiorstwo. Nawet biznesowy laik będzie wiedział, że jest to zespół składników i czynników, pozwalających prowadzić działalność gospodarczą. Przedsiębiorcą jest z kolei podmiot, który prowadząc, nawet ubocznie, działalność zarobkową lub zawodową uczestniczy w obrocie gospodarczym. Celem prowadzenia ww. działalności w przeważającym zakresie będzie generowanie zysku. Ale aby przedsiębiorstwo odniosło sukces ekonomiczny, potrzebny jest dodatkowo m. in. wyjątkowy pomysł, ciekawe rozwiązania, wyróżniające się produkty, odmienność od konkurencji lub przewyższenie ich jakością. Drogą do wyjątkowości na rynku są niesztampowe sposoby działania, procesy produkcji czy dystrybucji, które pozwalają być lepszymi lub zwyczajnie innymiod konkurentów. Przedsiębiorstwo generuje więc swoje wewnętrzne tajemnice.

Informacje techniczne, technologiczne, organizacyjne przedsiębiorstwa lub inne informacje, posiadające wartość gospodarczą – które, jako całość lub w szczególnym zestawieniu i zbiorze ich elementów, nie są powszechnie znane lub nie są łatwo dostępne – stanowią co do zasady tajemnicę danego przedsiębiorstwa. Ustawodawca dostarczył właścicielom przedsiębiorstw środki ochrony tej tajemnicy, tj. głównie zapisy ustawy o zwalczaniu nieuczciwej konkurencji. I choć w nowelizacji ww. ustawy, która weszła w życie 4 września 2018r., już tylko pozyskanie poufnych informacji przedsiębiorcy stało się czynem nieuczciwej konkurencji (w poprzedniej wersji aktu konieczne było dodatkowo ich ujawnienie ze szkodą dla przedsiębiorcy), to ochrona takich danych będzie skuteczna tylko wtedy, kiedy przedsiębiorca podjął nie tylko niezbędne kroki do ich zabezpieczenia, ale także w wyborze tych kroków dochował należytej staranności. Sam fakt objęcia klauzulą poufności nie może decydować o tym czy dana informacja stanowi tajemnicę przedsiębiorcy. Mail z wpisem „poufna informacja” to zbyt mało, aby można było mówić o wystarczająco zabezpieczonej tajemnicy przedsiębiorstwa ujawnionej w treści tej wiadomości. Należyta staranność, o której mówią nowe normy prawne, będzie określana w oparciu o standardowe zachowania przy określonym rodzaju prowadzonej działalności w obiektywnych okolicznościach, przy zastosowaniu obowiązujących w danej branży zasad współżycia społecznego, norm prawnych, zawodowych, i obowiązujących zwyczajów. Tłumacząc to na język praktyki, należyta staranność to przedsięwzięcie takich środków zabezpieczających w danej branży (inne wymogi będą dla małego lokalnego wytwórcy, a inne dla korporacji informatycznej), jakie dobrałby przeciętny przedsiębiorca o porównywalnym rozmiarze prowadzonej firmy przy, np. zwyczajowym sposobie zawierania umów, wymiany korespondencji, rozwiązywania problemów w określonym rodzaju działalności. Należyta staranność będzie więc różna w zależności od okoliczności. Jeśli więc określone dane są, według ww. kryteriów, tajemnicą przedsiębiorstwa i są należycie chronione, to tylko ich pozyskanie stanowi już czyn nieuczciwej konkurencji (w szczególności, gdy pozyskanie następuje bez zgody uprawnionego do korzystania z informacji lub rozporządzania nimi i wynika z nieuprawnionego dostępu, przywłaszczenia, kopiowania dokumentów, przedmiotów, materiałów, substancji, plików elektronicznych obejmujących te informacje lub umożliwiających wnioskowanie o ich treści). Dalej, także oczywiście wykorzystanie lub ujawnienie informacji, stanowiących tajemnicę przedsiębiorstwa stanowi czyn nieuczciwej konkurencji, co rozumiemy też, jako obowiązek ograniczenia ich wykorzystywania lub ujawniania wynikający z ustawy, czynności prawnej lub z innego aktu albo, gdy zostało dokonane przez osobę, która pozyskała te informacje, dokonując czynu nieuczciwej konkurencji (np. klauzula umowna zachowania poufności co do treści umowy ). Nie jest jednak łatwo dochować należytej staranności w tym rozumieniu. Na przykład, skrzynka mailowa Gmail ma w swoim regulaminie możliwość zapisywania naszych maili i czytania ich treści (choć jest to uzasadniane zachowaniem bezpieczeństwa). Pomysły rzucane na zebraniach firmowych mogą być zasłyszane przez niepowołane osoby. Często rysunki na Flipchartach wiszą jeszcze godzinami po prezentacji u klienta. Umowy są nierzadko wysyłane bezmyślnie w formie niezabezpieczonych nośników cyfrowych. Co prawda ograniczenie formalizmów w zakresie zabezpieczeń wspiera wydajność pracy, ale wyciek takich informacji może później nie być uznany za czyn nieuczciwej konkurencji, bo niezabezpieczona tajemnica, tajemnicą nie jest.

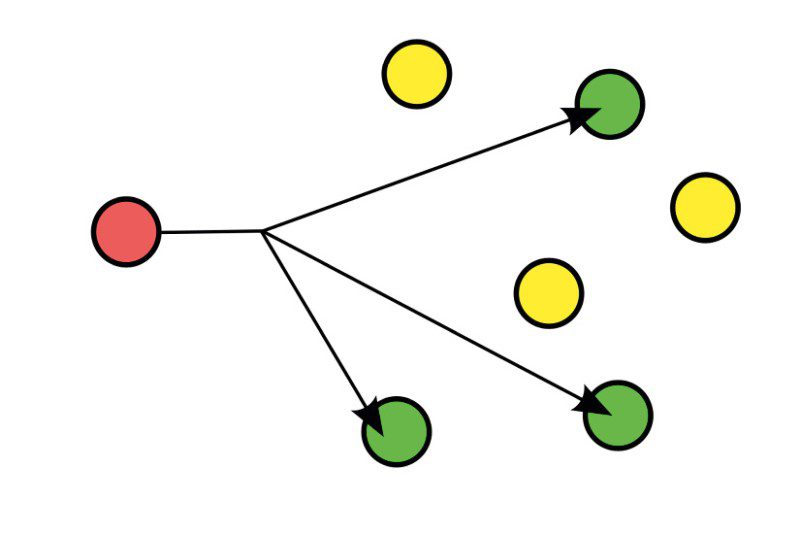

Choć, co prawda, kształtuje się dopiero stanowisko sądów po zakończeniu prezentacji kodowane, objęte hasłem, co uniemożliwi zapoznanie się z nimi przez niepożądane osoby. W salach konferencyjnych dobrym pomysłem będzie montowanie inteligentnego szkła, które po włączeniu stanie się „mleczne”. Dobrym, dość prostym rozwiązaniem będzie montaż nakładek na monitory, tzw. filtrów prywatyzujących, które ograniczają, szczególnie boczne, pole widzenia dla osób postronnych, próbujących zaglądnąć w monitor. Mocniejsze zabezpieczenia to z pewnością przechowywanie danych na wewnętrznych serwerach, nie zaś w chmurze. Wysyłanie danych na zewnątrz zawsze wiąże się z ryzykiem i niepewnością, co do zabezpieczeń providera. Na marginesie wspomnę, że chmura generuje również problemy związane z RODO. Najistotniejsze dane będą lepiej chronione w wewnętrznych serwerowniach tzw. on permise z bardzo ograniczonym dostępem. Taką serwerownię może też wyposażyć w dowolnie programowane sensory, które dostarczą nam np. informacji o tym czy i kiedy ktoś był w biurze po godzinach pracy oraz, gdzie się poruszał. Mogą informować o otwarciu drzwi, zmianie wilgotności powietrza czy stężenia dwutlenku węgla. W samej tylko serwerowni sensory ciepła serwera mogą alarmować, że nastąpiło nietypowe zwiększenie temperatury, związane np. z atakiem cyfrowym, związanym z pozyskiwaniem danych (bo serwer zwiększył swoją pracę) lub z próbą jego przeciążenia (aby np. spowodować awarię sieci) Warto też korzystać z renomowanych systemów video konferencyjnych, dostarczających urządzeń i platform do np. video rozmów, które są tak zaprojektowane, aby przebieg video spotkania nie mógł zostać odtworzony przez osoby niepowołane lub nie mógł być obserwowany z ukrycia. Zastosowanie chociaż części powyższych rozwiązań, z prawnego punktu widzenia nie narazi przedsiębiorstwo na zarzut, że określone dane, wykorzystane przez konkurentów, nie mogły być tajemnicą przedsiębiorstwa, bo były zbyt łatwo dostępne, a przez to ich wykorzystanie jest legalne. W przypadku więc posługiwania się szczególnymi, wartościowymi i przełomowymi danymi warto ufać tylko zaawansowanej technologii, bo cytując Benjamina Franklina „trzy osoby mogą dochować tajemnicy, jeśli dwie z nich nie żyją”.

Sybilla Szlósarczyk, Adwokat w Kancelarii Adwokackiej Sybilla Szlósarczyk w Krakowie, wieloletni praktyk sądowy, członek Krakowskiej Izby Adwokackiej, członek Komisji Wizerunku i Kontaktu z Mediami Krakowskiej Izby Adwokackiej, autor publikacji prasowych, konsultant prawny specjalizujący się w prawie gospodarczym.

www.adwokatsybilla.pl